本篇目录:

入侵检测系统与网络行为分析有何区别

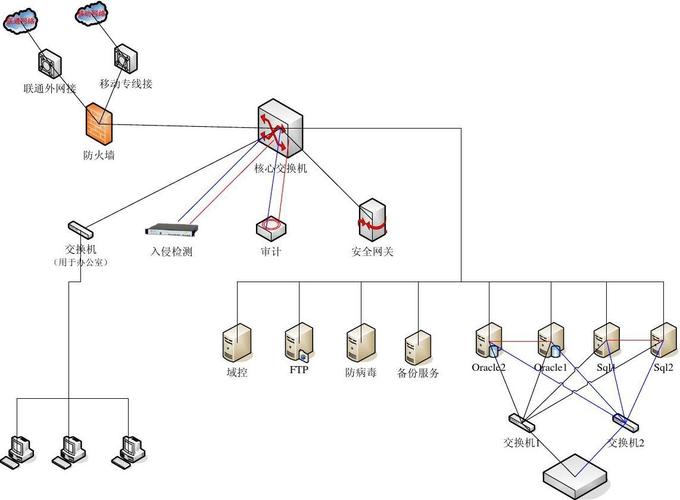

1、入侵防御系统一般与入侵检测系统和网络行为分析系统一起工作。入侵防御系统能够丢弃攻击的数据包,同时允许其它通讯流量继续通过。这项工作能够在交换机上很好地完成。交换机也进行网络行为分析。

2、入侵分析技术按功能不同可分为威胁检测、行为分析、脆弱性管理、安全事件管理等。威胁检测:威胁检测的主要目的是识别潜在的网络威胁,例如漏洞、恶意软件等。

3、信息收集 入侵检测的第一步是信息收集,内容包括系统、网络、数据及用户活动的状态和行为。

4、性质不同 基于网络的入侵检测系统用原始的网络包作为数据源,它将网络数据中检测主机的网卡设为混杂模式,该主机实时接收和分析网络中流动的数据包,从而检测是否存在入侵行为。

5、入侵检测系统功能主要有:1:识别黑客常用入侵与攻击手段。入侵检测技术通过分析各种攻击的特征,可以全面快速地识别探测攻击、拒绝服务攻击、缓冲区溢出攻击、电子邮件攻击、浏览器攻击等各种常用攻击手段,并做相应的防范。

6、含义不同 IDS :入侵检测系统 做一个形象的比喻:假如防火墙是一幢大楼的门锁,那么IDS就是这幢大楼里的监视系统。一旦小偷爬窗进入大楼,或内部人员有越界行为,实时监视系统会发现情况并发出警告。

常见的网络安全设备有哪些

1、常见的网络设备包括: 路由器:用于将不同网络之间的数据进行转发和路由选择。 交换机:用于在局域网内进行数据交换和转发。 防火墙:用于保护网络安全,防止未经授权的访问和攻击。

2、防火墙(Firewall):防火墙是网络安全的基础设备,通过监控和控制网络流量,阻止未经授权的访问和恶意攻击,保护网络免受威胁。

3、常见网络设备有:交换机、路由器、防火墙、网桥、集线器、网关、VPN服务器、网络接口卡(NIC)、无线接入点(WAP)、调制解调器、5G基站、光端机、光纤收发器、光缆等。

4、网络设备具体有通信网络设备、网络安全设备等。常见网络设备有:交换机、路由器、防火墙、网桥、集线器、网关等。服务器介绍:服务器是计算机网络上最重要的设备。

5、交换机(Switch)意为“开关”是一种用于电(光)信号转发的网络设备。它可以为接入交换机的任意两个网络节点提供独享的电信号通路。最常见的交换机是以太网交换机。其他常见的还有电话语音交换机、光纤交换机等。

6、网络中常用的网络设备种类主要包括以下几种: **路由器**:路由器是网络设备中的核心设备,负责在网络间传递数据包。它根据目标地址选择最佳路径,转发数据包到目的地。

说明常用网络安全设备防火墙,入侵检测在云计算系统中的作用?

防火墙在网络安全中的作用如下:保护网络安全:通过防火墙进行数据安全传输,可以过滤不安全的服务,使内网安全得到提高。防火墙可以禁止不安全的nfs协议,同时也可拒绝路由攻击,在对外来风险起到了抵挡作用。

维护网络上系统信息的安全。包括用户口令鉴别,用户存取权限控制,数据存取权限,方式控制,安全审计,安全问题跟踪,计算机病毒防治,数据加密。维护网络上信息传播安全,即信息传播后果的安全。包括信息过滤等。

防火墙的作用是:防火墙是指设置在不同网络(如可信任的企业内部网和不可信的公共网)或网络安全域之间的一系列部件的组合。

三级网络安全:从入侵检测到入侵防御

三级等保体系是指:信息系统受到破坏后,会对社会秩序和公共利益造成严重损害,或者对国家安全造成损害。

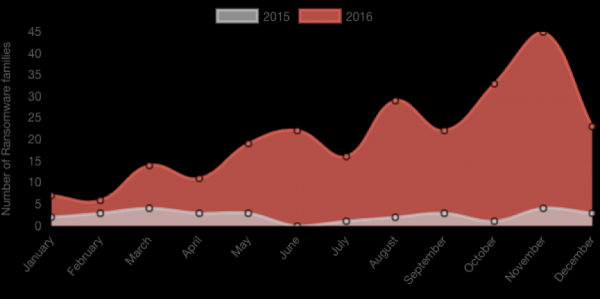

第二阶段:由于网络的普及,重点转向网络威胁的解决和安全防御,如防火墙、入侵检测系统、反病毒软件等。

这需要 保证用来检测网络系统的软件的完整性,特别是入侵检测系统软件本身应具有相当强的坚固性,防 止被篡改而收集到错误的信息。

二级等保和三级等保的具体要求在网络访问控制、拨号访问控制、网络安全审计等方面有所不同。二级等保需要采取的安全措施相对较少,而三级等保需要采取更多的安全措施,例如采用多重身份验证、数据加密、入侵检测和防御系统等。

定期更新入侵检测规则:入侵检测系统需要定期更新检测规则,以确保系统能够及时检测到最新的攻击行为。

什么是入侵检测系统

入侵检测系统,简称IDS,是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。它与其他网络安全设备的不同之处便在于,IDS是一种积极主动的安全防护技术。IDS最早出现在1980年4月。

入侵检测,顾名思义,就是对入侵行为的发现。入侵检测系统(Intrusion DetectionSystem,IDS)就是能够完成入侵检测功能的计算机软硬件系统。

入侵检测系统(Intrusion Detection Syetem),简称IDS。即对入侵行为的检测。它通过收集和分析计算机网络或计算机系统中若干关键点的信息,检查网络或系统中是否存在违反安全策略的行为和被攻击的迹象。

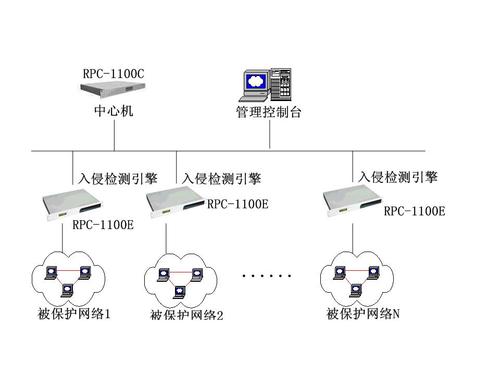

IDS是入侵检测系统。(1)基于主机的IDS保护的是其所在的系统,运行在其所监视的系统之上;(2)基于网络的IDS保护的是整个网段,部署于全部流量都要经过的某台设备上。入侵检测可分为实时入侵检测和事后入侵检测两种。

入侵检测是防火墙的合理补充。入侵检测的系统结构组成:事件产生器:它的目的是从整个计算环境中获得事件,并向系统的其他部分提供此事件。事件分析器:它经过分析得到数据,并产生分析结果。

到此,以上就是小编对于入侵检测设备网络拓扑图的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏